شرح نظام كشف الاختراق (HIDS) وأفضل البرامج الخاصة به

نظام كشف الإختراق والتسلل الذي يستند إلى المضيف ( HIDS ) او Intrusion Detection Systems هو نظام أمان الشبكة الذي يحمي أجهزة الكمبيوتر من البرامج الضارة والفيروسات والهجمات الضارة الأخرى .

وهو مشابه بشكل كبير لنظام المراقبة أو إنذار أمان مثبت في منزلك أو مكتبك ، حيث يقوم بتنبيهك عند وجود أي عمليات إختراك وبالمثال علي منزلك او مكتبك فهو مشابه الي التنبيه والتحذير عند وجود عمليات اقتحام او لصوص محتملين .

قد لا تفعل هذه الأنظمة أي شيء لإيقاف الإختراق والتسلل ؛ ولكنها فقط تقوم بإطلاق إنذارات وتخبرك أنه كان هناك شيء غير عادي في جهازك او النظام الخاص بك . لكن لا يمكن لنظام الإنذار أن يفعل أي شيء لمنع الدخيل ، ولكن مع تأمين أجهزتك وضبط جدار الحماية وبوابات الأمان يمكنك حماية أجهزتك .

- على الرغم من إمكانية تثبيت HIDS على نقاط الشبكة مثل أجهزة التوجيه أو الخوادم ، إلا أنه لا يستطيع المراقبة على مستوى الشبكة.

- من ناحية أخرى ، يمكن تثبيت NID (اكتشاف اختراق الشبكة) في نقاط تقاطع الشبكة ومراقبة حركة المرور.

- لا يقوم HIDS بتصفية حركة المرور الواردة / الصادرة بناءً على القواعد ، كما يفعل جدار الحماية ، أو شاشة عرض النطاق الترددي .

- إن HIDS غير مصمم لإيقاف الهجمات ، إلا أنه من الأفضل اكتشاف جميع أنواع الهجمات وتفويض "الوقاية" إلى شخص آخر.

- يراقب نظام كشف التسلل المخصص حركة المرور بحثاً عن أنشطة ضارة أو انتهاكات للسياسة.

- يكتشف الهجمات المعروفة من خلال الإجراءات المحددة التي تقوم بها (التوقيعات).

- يقوم HIDS بتحليل حركة المرور ( يشبه إلى حد كبير محلل حركة مرور الشبكة ) والسلوك الذي يطابق هذه التوقيعات في الوقت الحقيقي ، في المضيف .

- يمكنه أيضاً اكتشاف أنماط الاستخدام غير العادية باستخدام طرق الكشف عن الحالات الشاذة.

عندما يعثر HIDS على تطابق ، فإنه يقدم إنذاراً ويبلغ المسؤول .

يتم تثبيت HIDS على المضيف ، بينما يتم وضع NIDS في الأكواد

يحمي HIDS النظام في المصدر بحيث يكون أعمق وأكثر كثافة في الأمان . يمكن لـ HIDS أيضاً مراقبة ملفات النظام والملفات التنفيذية وملفات السجل في الكمبيوتر المضيف والبحث عن توقيعات الهجوم .

يعد برنامج (SolarWinds Security Event Manager (SEM أحد برامج معلومات الأمان وإدارة الأحداث (SIEM).

يوفر العديد من نماذج التقارير الجاهزة لجعل المراجعة والامتثال أكثر سهولة.

المميزات :

- تقارير الامتثال المتكاملة.

- معالجة التهديد الآلي.

- تحليل الطب الشرعي.

- مراقبة تكامل الملف.

- مراقبة USB

- سجل الأحداث الأولية البيانات الخام.

تحميل :

احصل على نسخة تجريبية مجانية تعمل بكامل طاقتها من Security Event Manager لمدة 30 يوماً !

محلل سجل الأحداث من ManageEngine هو أكثر من مجرد HIDS. وهو حل إدارة السجلات والتدقيق والتوافق مع تكنولوجيا المعلومات.

- معظم الأجهزة المستهدفة.

- هجمات عصرية ، والمزيد.

يأتي البرنامج في ثلاثة إصدارات ، Free و Premium و Distributed.

يقتصر الإصدار المجاني على خمسة مصادر سجلات كحد أقصى ، بينما يمكن للإصدار Premium والموزع التعامل من 10 إلى 1000 مصدر سجل و 50 - غير محدود.

تحميل :

احصل على الإصدار المجاني من Event Log Analyzer وقم بمراقبة خمسة مصادر للسجلات كحد أقصى ، مما يجعله مثالي لبيئة قائمة على المضيف .

OSSEC ) Open Source HIDS SECurity) ربما يكون أفضل HIDS مجاني مفتوح المصدر ومتعدد المنصات.

- يأتي البرنامج مع محرك ارتباط وتحليل قوي. يمكنه مراقبة السجلات من الأجهزة والتنسيقات المتعددة حيث يحلل محتوياتها في الوقت الفعلي.

- يمكنك أيضاً إدارة أنظمة مختلفة من خلال منصة الإدارة المركزية لـ OSSEC.

- يأخذ OSSEC وظائف HIDS المعتادة أكثر مع نظام الاستجابة النشط.

- يمكن لهذا النظام الرد على الهجمات والأحداث في الوقت الفعلي باستخدام آليات مختلفة ، مثل سياسات جدار الحماية ، والتكامل مع الخدمات والبرامج الخارجية ، وإجراءات الشفاء الذاتي .

- تتوافق هذه الأداة مع متطلبات معيار أمان بيانات صناعة بطاقات الدفع (PCI DSS).

- يكشف OSSEC ويقوم بتنبيهك عند إجراء اي تعديلات علي نظام الملفات أو السلوك غير المتوافق مع PCI.

- يعمل OSSEC على معظم أنظمة التشغيل الشائعة ، مثل لينكس Linux و ماك macOS وويندوز Windows و OpenBSD و FreeBSD و Solaris .

البرنامج مجاني ومفتوح المصدر احصل على أحدث نسخة مستقرة من موقع OSSEC الرسمي .

Samhain هي أداة مجانية أخرى مفتوحة المصدر HIDS.

- يمكن استخدامه كحل مستقل لرصد مضيف واحد ، أو كمنصة تسجيل وصيانة مركزية لعدة مضيفين تشغل أنظمة تشغيل مختلفة.

- Samhain هو تطبيق متعدد المنصات يدعم يونكس Unix ولينكس Linux وويندوز Windows (من خلال Cygwin).

- يعمل البرنامج مع بنية العميل / الخادم.

- يمكن للبرنامج تصدير السجلات إلى مستودع مركزي ، أو الحصول على تكوينات العميل ، أو التحديث من قاعدة بيانات أساسية.

- يمكن للبرنامج أيضاً إخراج البيانات باستخدام Syslog أو البريد الإلكتروني أو RDBMS.

ولكن كما ذكر أعلاه ، يمكن استخدام Samhain فقط لمراقبة الكمبيوتر المضيف.

البرنامج مجاني ومفتوح المصدر احصل على أحدث نسخة مستقرة من Samhain من موقعه الرسمي .

Wazuh ، عبارة عن HIDS مجاني ومفتوح المصدر .

- يأتي مع بنية مركزية عبر الأنظمة الأساسية تسمح بمراقبة أنظمة متعددة .

- يمكنه اكتشاف الاختراقات لأنظمة التشغيل الشائعة مثل لينكس Linux و ويندوز Windows وماك macOS و FreeBSD و OpenBSD و Solaris.

- يستخدم Wazuh هندسة client/server.

- يستخدم الخادم قاعدة بيانات واسعة من هجمات التوقيع لتحديد عمليات التطفل ومحرك الكشف الخاص بها لتحليل بيانات السجل.

- يقوم ال clients الخاص بها خفيفة الوزن متعدد المنصات بفحص الأنظمة المستهدفة بحثاً عن مجموعات الجذر أو البرامج الضارة أو أي سلوك مشبوه.

- يمكنها أيضاً الكشف عن الملفات المخفية أو العمليات المخفية أو أي حالات عدم توافق مع النظام.

المميزات :

البرنامج مجاني ومفتوح المصدر. يمكنك تنزيل Wazuh HIDS المجاني من مشروع GitHub .

بيئة كشف التسلل المتقدمة (AIDE) هي HIDS مجانية ومفتوحة المصدر.

- تم تصميم AIDE فقط للتحقق من تكامل الملفات.

- باستخدام هذه الأداة ، يمكنك صياغة القواعد التي تنشئ قاعدة بيانات للملفات المحمية من التطفل .

- عند تشغيل AIDE لأول مرة ، تقوم بإنشاء قاعدة البيانات الأساسية هذه ، والتي يتم فحصها بشكل متكرر مقابل النظام.

- سيربط البرنامج ويجد الاختلافات بين خط قاعدة البيانات ونظام الملفات.

- يمكنك التحقق من خصائص الملف التالية :

يسمح لك بكتابة تعبيرات مخصصة لتضمين أو استبعاد الملفات والأدلة من عملية المراقبة.

البرنامج لديه فقط فحص قوي لسلامة الملفات ؛ لا يؤدي وظائف HIDS أخرى مثل تحليل السجل أو الكشف عن الجذور الخفية / البرامج الضارة.

تحميل

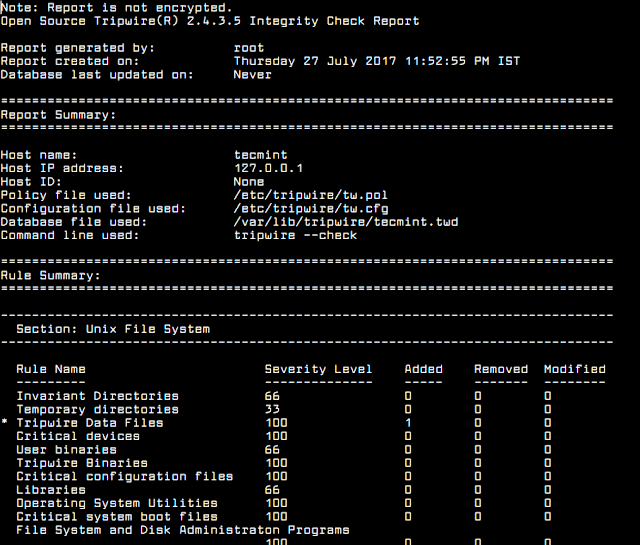

تطور Tripwire مجموعة واسعة من حلول برامج الأمان والامتثال .

- وهي توفر HIDS مجانية ومفتوحة المصدر وقادرة على التحقق من سلامة الملفات وإرسال التنبيهات عندما يكون هناك تغيير في الملف.

- عندما تبدأ باستخدام Tripwire للمرة الأولى ، ستحتاج إلى إنشاء حالة أساسية للملف عن طريق تكوين ملف سياسة.

- يحتوي ملف السياسة هذا على معلومات حول الملفات أو المجلدات المطلوب فحصها والسمات ، مثل الأذونات والنوع والتجزئة وغيرها .

- سيقوم البرنامج باستمرار بمقارنة حالة نظام الملفات الحالي. عندما يكتشف اختلافاً في نظام الملفات ، سيقوم بتنبيهك تلقائياً.

- يمكنك أيضاً إنشاء تقارير تفصيلية تحتوي على معلومات حول الملفات والأدلة والأجهزة والتكوين وبرامج التشغيل والأدوات المساعدة وغيرها .

تحميل:

البرنامج مجاني ومفتوح المصدر قم بتنزيل برنامج Tripwire HIDS مفتوح المصدر من مشروع Github.

تعد شركة IBM واحدة من أقدم موفري الأمن في السوق.

- يوفر حلول أمان متكاملة لحماية أصول تكنولوجيا المعلومات من التهديدات. و IDS / IPS وحدة شاملة لرصد وتحليل وإدارة شبكة الاتصال.

- يوفر IBM IDS قدرات كل من HIDS و NIDS.

- يمكن للخدمة اكتشاف التطفل في الشبكة و "عمليات التسلل" من المضيف.

- باستخدام هذه الخدمة ، يمكنك إنشاء سياسات متقدمة وإدارتها لمراقبة التهديدات بكفاءة.

- يمكنك أيضاً جمع السجلات من أجهزة موردي IDS / IPS المختلفة وعرضها في البوابة الإلكترونية الفردية.

- يمكن لأنظمة IBM IDS اكتشاف أنواع مختلفة من التهديدات في مضيف أو شبكة ، مثل الهجمات وعمليات التسلل والمسح وتنظيم حركة المرور والاختناق الديناميكي.

المميزات:

تقدم IBM مجموعة متنوعة من المنتجات التي يمكنها الكشف عن التطفل على مستوى المضيف والشبكة.

يمكن أن يساعدك SaaS الأمني الخاص بهم على اكتشاف التهديدات على السحابة ، ويمكن أن يساعدك منتج أمان Mainframe الخاص بهم على الكشف عن التطفل في أماكن العمل.

يعد MaaS360 من IBM أحد المنتجات التي تقدم اكتشاف التهديدات في الوقت الحقيقي ، ومعالجة التهديدات المكتشفة .

تقوم Laceworks بتطوير حلول أمان سحابة متطورة من البداية إلى النهاية تتيح لك عرض المخاطر عبر أعباء العمل على السحابة أو الحاويات.

- أحد منتجاتها إذا كان نظام الكشف عن اختراق المضيف القائم على الأنشطة الغير معتادة (HIDS) .

- يمكن لهذا الحل تحديد أي نشاط غير عادي يحدث عبر أعباء العمل والحسابات في المضيف.

- يأتي Lacework مزوداً بلوحة تحكم سهلة التنقل.

- يظهر المشاكل على مستوى عال من التفاصيل.

- من لوحة التحكم هذه ، يمكنك تصور التفاعلات بين كيانات السحابة والبحث عن الأحداث في أي مكان عبر السحابة.

- باستخدام Lacework ، يمكنك اكتشاف التغييرات غير الطبيعية في السلوك والتهديدات عبر أعباء العمل والحاويات والسحابة.

- يمكن أن يساعد Lacework أيضاً في تحقيق الامتثال للوائح مثل SO2 2 و PCI DSS و HIPAA وغيرها.

Security Onion هو توزيعة لينكس Linux مجانية ومفتوحة المصدر لرصد أمان الشبكة (NSM) و IDS وحل إدارة السجلات.

- يحتوي على مجموعة واسعة من أدوات الأمان ، بما في ذلك وظائف HIDS.

- يدمج ثلاثة مكونات أساسية ، التقاط حزم كاملة ، NIDS / HIDS ، وأدوات التحليل.

- باستخدام Security Onion ، يمكنك إنشاء ونشر العديد من أجهزة الاستشعار الموزعة في شبكة مؤسستك.

- تقوم المستشعرات برؤية وتخزين أكبر قدر ممكن من المعلومات من أدوات الأمان هذه.

- يدمج Security Onion مع أدوات الأمان مفتوحة المصدر الأخرى لتحقيق هذا المستوى العالي من الحماية.

- أدوات مثل Snort و Suricata و Bro و Wazuh و OSSEC و Sguil و CyberChef و Squert و Kibana و NetworkMiner و Elasticsearch و Logstash والمزيد.

البرنامج مجاني ومفتوح المصدر يمكن تحميله من من مشروع GitHub .

خاتمة

لا تمتلك NIDS أفضلية على HIDS.

على الرغم من أن NIDS يمكن أن تنظر إلى حركة المرور الواردة والصادرة واكتشاف الاختراقات على مستوى الشبكة ، إلا أنها لا تمتلك الأمان الذي يمكن أن توفره HIDS في المضيف.

يمكن لـ HIDS اكتشاف الهجمات التي لا تشمل الشبكة ؛ يمكنها مراقبة التغييرات في ملفات النظام الهامة ، وحتى تحليل ما يفعله التطبيق.

هناك الكثير من الحلول الأمنية ، من SIEM و NIDS و HIDS و NIPS وغيرها.

قد تكون محاولة تحديد البرنامج المناسب أمراً مربكًا. ولكن لديهم جميعاً نفس الهدف المتمثل في حماية شبكتك وخوادمك ، لكنهم يفعلون ذلك بشكل مختلف.

قدمنا في المقال "أفضل 10 أدوات وبرامج HIDS " هنا هي أدوات HIDS كاملة ، ولكن هناك بعض تلك التي تندرج في فئة SIEM.

يمكنها القيام بكل شيء تقريباً ، بما في ذلك وظائف HIDS.

وهو مشابه بشكل كبير لنظام المراقبة أو إنذار أمان مثبت في منزلك أو مكتبك ، حيث يقوم بتنبيهك عند وجود أي عمليات إختراك وبالمثال علي منزلك او مكتبك فهو مشابه الي التنبيه والتحذير عند وجود عمليات اقتحام او لصوص محتملين .

قد لا تفعل هذه الأنظمة أي شيء لإيقاف الإختراق والتسلل ؛ ولكنها فقط تقوم بإطلاق إنذارات وتخبرك أنه كان هناك شيء غير عادي في جهازك او النظام الخاص بك . لكن لا يمكن لنظام الإنذار أن يفعل أي شيء لمنع الدخيل ، ولكن مع تأمين أجهزتك وضبط جدار الحماية وبوابات الأمان يمكنك حماية أجهزتك .

|

| شرح نظام كشف الاختراق (HIDS) وأفضل البرامج الخاصة به |

في عالم الاتصالات والمعلومات ، يشبه HIDS نظام الإنذار في منزلك

يتيح لك معرفة ما إذا كان أحد المتسللين يحاول مهاجمة شبكتك أو محيطك ، فإنه يكتشف سلوكاً غير عادي في المضيف ويرسل تنبيهات فورية. يشبه IPS (نظام الحماية من التطفل) الأقفال والبوابات والحراس التي تمنع الاختراق .

ما هو نظام كشف الإختراق والتسلل (HIDS) القائم على المضيف ؟

- يراقب الكمبيوتر المضيف حيث يتم تثبيته عن طريق الكشف عن التدخلات غير المعتادة أو إساءة استخدام الموارد .

- يقوم بتسجيل جميع الأحداث ويرسل إشعارات فورية إلى مسؤول الأمان لاتخاذ الإجراءات المناسبة .

- يقوم HIDS بتتبع حركة المرور القادمة إلى الكمبيوتر المضيف ، ولكن ليس حركة المرور في الشبكة .

- يمكنه أيضاً مراقبة ملفات النظام الداخلية المهمة والكشف عن أي محاولات لتعديلها .

- يتحقق HIDS مما إذا كان هناك شيء ما أو شخص ما قد انتهك أياً من السياسات الأمنية .

لا يفعل HIDS هذه الأشياء :

- إن HIDS لا يمنع التطفل أو الهجمات ، مثلما يفعل IPS .- على الرغم من إمكانية تثبيت HIDS على نقاط الشبكة مثل أجهزة التوجيه أو الخوادم ، إلا أنه لا يستطيع المراقبة على مستوى الشبكة.

- من ناحية أخرى ، يمكن تثبيت NID (اكتشاف اختراق الشبكة) في نقاط تقاطع الشبكة ومراقبة حركة المرور.

- لا يقوم HIDS بتصفية حركة المرور الواردة / الصادرة بناءً على القواعد ، كما يفعل جدار الحماية ، أو شاشة عرض النطاق الترددي .

- إن HIDS غير مصمم لإيقاف الهجمات ، إلا أنه من الأفضل اكتشاف جميع أنواع الهجمات وتفويض "الوقاية" إلى شخص آخر.

كيف يعمل HIDS ؟

- يراقب نظام كشف التسلل المخصص حركة المرور بحثاً عن أنشطة ضارة أو انتهاكات للسياسة.

- يكتشف الهجمات المعروفة من خلال الإجراءات المحددة التي تقوم بها (التوقيعات).

- يقوم HIDS بتحليل حركة المرور ( يشبه إلى حد كبير محلل حركة مرور الشبكة ) والسلوك الذي يطابق هذه التوقيعات في الوقت الحقيقي ، في المضيف .

- يمكنه أيضاً اكتشاف أنماط الاستخدام غير العادية باستخدام طرق الكشف عن الحالات الشاذة.

عندما يعثر HIDS على تطابق ، فإنه يقدم إنذاراً ويبلغ المسؤول .

|

| ماهو نظام كشف الاختراق (HIDS) وأفضل البرامج الخاصة به |

يحمي HIDS النظام في المصدر بحيث يكون أعمق وأكثر كثافة في الأمان . يمكن لـ HIDS أيضاً مراقبة ملفات النظام والملفات التنفيذية وملفات السجل في الكمبيوتر المضيف والبحث عن توقيعات الهجوم .

وظائف HIDS تشمل :

- الكشف القائم على الأشياء الغير معتادة

- كشف هجوم التوقيع

- هجمات يوم الصفر

- مراقبة حركة المرور في المضيف

- مراقبة تكامل الملفات

- تحليل السجل

- الامتثال والتدقيق

- نظام التنبيهات والإنذار

إليك أفضل 10 أدوات وبرامج نظام كشف الإختراق والتسلل HIDS لعام 2020 :

1. SolarWinds Security Event Manager

|

| شرح نظام كشف الاختراق (HIDS) وأفضل البرامج الخاصة به |

يعد برنامج (SolarWinds Security Event Manager (SEM أحد برامج معلومات الأمان وإدارة الأحداث (SIEM).

- يمكنه الكشف عن التهديدات على مضيف واحد أو الشبكة بالكامل.

- يأتي SEM مع إطار استخباراتي للتهديدات السيبرانية لتحديد الأنشطة المشبوهة واتخاذ إجراءات اعتماداً علي بيانات مسبقة.

- SEM يتخطى ما يمكن أن تفعله HIDS العادية ويوفر بعض القدرات القابلة للتنفيذ.

- تُجري الأداة تحليلاً قوياً للأحداث في الوقت الفعلي ، وتقوم بإخبارك عنها ، أو يمكنها الاستجابة حول النشاط .

- يمكنه حظر عناوين IP ، وتعديل الامتيازات ، وحظر USB ، وقتل التطبيقات ، والمزيد.

- يمكن أن يساعدك SEM في إثبات الامتثال للمعايير التالية HIPAA و PCI DSS و SOX والمزيد.

يوفر العديد من نماذج التقارير الجاهزة لجعل المراجعة والامتثال أكثر سهولة.

المميزات :

- تقارير الامتثال المتكاملة.

- معالجة التهديد الآلي.

- تحليل الطب الشرعي.

- مراقبة تكامل الملف.

- مراقبة USB

- سجل الأحداث الأولية البيانات الخام.

تحميل :

احصل على نسخة تجريبية مجانية تعمل بكامل طاقتها من Security Event Manager لمدة 30 يوماً !

2. ManageEngine محلل سجل الأحداث

|

| شرح نظام كشف الاختراق (HIDS) وأفضل البرامج الخاصة به |

- يمكن استخدام الأداة لإجراء عمليات تدقيق على أجهزة الشبكة ، مثل عمليات تدقيق الجدار الناري ، وفحص الثغرات الأمنية ، وإعداد تقارير IDS / IPS .

- يمكن استخدامه أيضاً لخادم الملفات وتدقيق التطبيقات.

- تتيح لك إمكانات SIEM الخاصة بـ "محلل سجل الأحداث" مراقبة تكامل ملفاتك في الوقت الفعلي.

- تساعدك هذه الميزة على حماية المعلومات الحساسة والامتثال للقواعد .

- يمكنك تتبع التغييرات في الملفات والمجلدات من موقع مركزي وتلقي تنبيهات في الوقت الحقيقي عندما يكون هناك انتهاك.

- عندما يتعلق الأمر بإدارة السجلات ، فإن محلل سجل الأحداث من ManageEngine هو أحد أقوى البرامج الموجودة.

- يمكنه جمع السجلات وإضافة تخزين آمن وتطبيع وتحليل وإعداد التقارير والتنبيهات .

- تدعم الأداة أيضاً سجلات موردي IDS / IPS الجاهزة مثل Cisco و Juniper و SonicWall و Barracuda و Fortinet والمزيد.

يقوم محلل سجل الأحداث بجمع كل هذه السجلات تلقائياً وتخزينها في موقع مركزي.

مزايا تقارير IDS / IPS :

- الهجمات في الوقت الحقيقي أو التاريخ.- معظم الأجهزة المستهدفة.

- هجمات عصرية ، والمزيد.

يأتي البرنامج في ثلاثة إصدارات ، Free و Premium و Distributed.

يقتصر الإصدار المجاني على خمسة مصادر سجلات كحد أقصى ، بينما يمكن للإصدار Premium والموزع التعامل من 10 إلى 1000 مصدر سجل و 50 - غير محدود.

تحميل :

احصل على الإصدار المجاني من Event Log Analyzer وقم بمراقبة خمسة مصادر للسجلات كحد أقصى ، مما يجعله مثالي لبيئة قائمة على المضيف .

3. حلول الأمان مفتوح المصدر (OSSEC)

|

| شرح نظام كشف الاختراق (HIDS) وأفضل البرامج الخاصة به |

- يأتي البرنامج مع محرك ارتباط وتحليل قوي. يمكنه مراقبة السجلات من الأجهزة والتنسيقات المتعددة حيث يحلل محتوياتها في الوقت الفعلي.

- يمكنك أيضاً إدارة أنظمة مختلفة من خلال منصة الإدارة المركزية لـ OSSEC.

- يأخذ OSSEC وظائف HIDS المعتادة أكثر مع نظام الاستجابة النشط.

- يمكن لهذا النظام الرد على الهجمات والأحداث في الوقت الفعلي باستخدام آليات مختلفة ، مثل سياسات جدار الحماية ، والتكامل مع الخدمات والبرامج الخارجية ، وإجراءات الشفاء الذاتي .

- تتوافق هذه الأداة مع متطلبات معيار أمان بيانات صناعة بطاقات الدفع (PCI DSS).

- يكشف OSSEC ويقوم بتنبيهك عند إجراء اي تعديلات علي نظام الملفات أو السلوك غير المتوافق مع PCI.

- يعمل OSSEC على معظم أنظمة التشغيل الشائعة ، مثل لينكس Linux و ماك macOS وويندوز Windows و OpenBSD و FreeBSD و Solaris .

يوفر OSSEC الوظائف التالية :

- كشف التسلل المستند إلى السجل.

- مراقبة تكامل الملفات .

- تدقيق الامتثال للقواعد .

- جرد النظام.

- مراقبة تسجيل الويندوز .

- الكشف عن برامج الجذر والبرامج الضارة.

- تطبيق سياسة مركزية.

- التنبيه في الوقت الحقيقي والاستجابة النشطة.

البرنامج مجاني ومفتوح المصدر احصل على أحدث نسخة مستقرة من موقع OSSEC الرسمي .

4. Samhain

|

| شرح نظام كشف الاختراق (HIDS) وأفضل البرامج الخاصة به |

- يمكن استخدامه كحل مستقل لرصد مضيف واحد ، أو كمنصة تسجيل وصيانة مركزية لعدة مضيفين تشغل أنظمة تشغيل مختلفة.

- Samhain هو تطبيق متعدد المنصات يدعم يونكس Unix ولينكس Linux وويندوز Windows (من خلال Cygwin).

- يعمل البرنامج مع بنية العميل / الخادم.

- يمكن للبرنامج تصدير السجلات إلى مستودع مركزي ، أو الحصول على تكوينات العميل ، أو التحديث من قاعدة بيانات أساسية.

- يمكن للبرنامج أيضاً إخراج البيانات باستخدام Syslog أو البريد الإلكتروني أو RDBMS.

ولكن كما ذكر أعلاه ، يمكن استخدام Samhain فقط لمراقبة الكمبيوتر المضيف.

يوفر Samhain المميزات التالية :

- فحص تكامل الملف.

- رصد وتحليل ملف السجل.

- الكشف عن الجذور الخفية.

- كشف الملفات التنفيذية الملغومة SUID

- كشف العمليات الخفية.

- الامتثال لـ PCI DSS

تحميل

5. Wazuh

|

| شرح نظام كشف الاختراق (HIDS) وأفضل البرامج الخاصة به |

- يأتي مع بنية مركزية عبر الأنظمة الأساسية تسمح بمراقبة أنظمة متعددة .

- يمكنه اكتشاف الاختراقات لأنظمة التشغيل الشائعة مثل لينكس Linux و ويندوز Windows وماك macOS و FreeBSD و OpenBSD و Solaris.

- يستخدم Wazuh هندسة client/server.

- يستخدم الخادم قاعدة بيانات واسعة من هجمات التوقيع لتحديد عمليات التطفل ومحرك الكشف الخاص بها لتحليل بيانات السجل.

- يقوم ال clients الخاص بها خفيفة الوزن متعدد المنصات بفحص الأنظمة المستهدفة بحثاً عن مجموعات الجذر أو البرامج الضارة أو أي سلوك مشبوه.

- يمكنها أيضاً الكشف عن الملفات المخفية أو العمليات المخفية أو أي حالات عدم توافق مع النظام.

المميزات :

- تحليل بيانات السجل.

- مراقبة تكامل الملفات .

- قواعد بيانات CVE للكشف عن نقاط الضعف.

- مراقبة تسجيل الويندوز .

- الكشف عن البرامج الضارة والجذور الخفية.

- تقييم التكوين.

- التنبيه والاستجابة النشطة.

- التوافق مع PCI DSS.

- أمن السحابة .

البرنامج مجاني ومفتوح المصدر. يمكنك تنزيل Wazuh HIDS المجاني من مشروع GitHub .

6. بيئة كشف التسلل المتقدمة (AIDE)

|

| شرح نظام كشف الاختراق (HIDS) وأفضل البرامج الخاصة به |

- تم تصميم AIDE فقط للتحقق من تكامل الملفات.

- باستخدام هذه الأداة ، يمكنك صياغة القواعد التي تنشئ قاعدة بيانات للملفات المحمية من التطفل .

- عند تشغيل AIDE لأول مرة ، تقوم بإنشاء قاعدة البيانات الأساسية هذه ، والتي يتم فحصها بشكل متكرر مقابل النظام.

- سيربط البرنامج ويجد الاختلافات بين خط قاعدة البيانات ونظام الملفات.

- يمكنك التحقق من خصائص الملف التالية :

- نوع الملف

- أذونات

- Inode

- وقت التعديل

- محتويات الملف

- عدد الروابط

يسمح لك بكتابة تعبيرات مخصصة لتضمين أو استبعاد الملفات والأدلة من عملية المراقبة.

البرنامج لديه فقط فحص قوي لسلامة الملفات ؛ لا يؤدي وظائف HIDS أخرى مثل تحليل السجل أو الكشف عن الجذور الخفية / البرامج الضارة.

تحميل

|

| شرح نظام كشف الاختراق (HIDS) وأفضل البرامج الخاصة به |

- وهي توفر HIDS مجانية ومفتوحة المصدر وقادرة على التحقق من سلامة الملفات وإرسال التنبيهات عندما يكون هناك تغيير في الملف.

- عندما تبدأ باستخدام Tripwire للمرة الأولى ، ستحتاج إلى إنشاء حالة أساسية للملف عن طريق تكوين ملف سياسة.

- يحتوي ملف السياسة هذا على معلومات حول الملفات أو المجلدات المطلوب فحصها والسمات ، مثل الأذونات والنوع والتجزئة وغيرها .

- سيقوم البرنامج باستمرار بمقارنة حالة نظام الملفات الحالي. عندما يكتشف اختلافاً في نظام الملفات ، سيقوم بتنبيهك تلقائياً.

- يمكنك أيضاً إنشاء تقارير تفصيلية تحتوي على معلومات حول الملفات والأدلة والأجهزة والتكوين وبرامج التشغيل والأدوات المساعدة وغيرها .

مميزات Tripwire HIDS :

- مراقبة تكامل الملف.

- إنشاء تقارير النظام.

- التنبيه عبر البريد الإلكتروني.

تحميل:

البرنامج مجاني ومفتوح المصدر قم بتنزيل برنامج Tripwire HIDS مفتوح المصدر من مشروع Github.

8. IBM Security IDS / Maas360

|

| شرح نظام كشف الاختراق (HIDS) وأفضل البرامج الخاصة به |

تعد شركة IBM واحدة من أقدم موفري الأمن في السوق.

- يوفر حلول أمان متكاملة لحماية أصول تكنولوجيا المعلومات من التهديدات. و IDS / IPS وحدة شاملة لرصد وتحليل وإدارة شبكة الاتصال.

- يوفر IBM IDS قدرات كل من HIDS و NIDS.

- يمكن للخدمة اكتشاف التطفل في الشبكة و "عمليات التسلل" من المضيف.

- باستخدام هذه الخدمة ، يمكنك إنشاء سياسات متقدمة وإدارتها لمراقبة التهديدات بكفاءة.

- يمكنك أيضاً جمع السجلات من أجهزة موردي IDS / IPS المختلفة وعرضها في البوابة الإلكترونية الفردية.

- يمكن لأنظمة IBM IDS اكتشاف أنواع مختلفة من التهديدات في مضيف أو شبكة ، مثل الهجمات وعمليات التسلل والمسح وتنظيم حركة المرور والاختناق الديناميكي.

المميزات:

- خدمة تحليل التهديدات IBM X-Force®

- تحديد سياسات IDS) Attack ، Scan ، Traffic)

- صفحة أحداث كشف التسلل

تقدم IBM مجموعة متنوعة من المنتجات التي يمكنها الكشف عن التطفل على مستوى المضيف والشبكة.

يمكن أن يساعدك SaaS الأمني الخاص بهم على اكتشاف التهديدات على السحابة ، ويمكن أن يساعدك منتج أمان Mainframe الخاص بهم على الكشف عن التطفل في أماكن العمل.

يعد MaaS360 من IBM أحد المنتجات التي تقدم اكتشاف التهديدات في الوقت الحقيقي ، ومعالجة التهديدات المكتشفة .

تحميل:

احصل على الإصدار التجريبي من IBM MaaS360 لمدة 30 يوماً !

احصل على الإصدار التجريبي من IBM MaaS360 لمدة 30 يوماً !

9. Lacework

|

| شرح نظام كشف الاختراق (HIDS) وأفضل البرامج الخاصة به |

تقوم Laceworks بتطوير حلول أمان سحابة متطورة من البداية إلى النهاية تتيح لك عرض المخاطر عبر أعباء العمل على السحابة أو الحاويات.

- أحد منتجاتها إذا كان نظام الكشف عن اختراق المضيف القائم على الأنشطة الغير معتادة (HIDS) .

- يمكن لهذا الحل تحديد أي نشاط غير عادي يحدث عبر أعباء العمل والحسابات في المضيف.

- يأتي Lacework مزوداً بلوحة تحكم سهلة التنقل.

- يظهر المشاكل على مستوى عال من التفاصيل.

- من لوحة التحكم هذه ، يمكنك تصور التفاعلات بين كيانات السحابة والبحث عن الأحداث في أي مكان عبر السحابة.

- باستخدام Lacework ، يمكنك اكتشاف التغييرات غير الطبيعية في السلوك والتهديدات عبر أعباء العمل والحاويات والسحابة.

- يمكن أن يساعد Lacework أيضاً في تحقيق الامتثال للوائح مثل SO2 2 و PCI DSS و HIPAA وغيرها.

المميزات :

احصل على فترة تجريبية مجانية تعمل بكامل طاقتها من Lacework لمدة 30 يوماً.

- الرؤية في الحسابات السحابية والخدمات الصغيرة وأحمال العمل.

- جمع البيانات الشامل.

- نظام تنبيه قوي.

احصل على فترة تجريبية مجانية تعمل بكامل طاقتها من Lacework لمدة 30 يوماً.

10. Security Onion

|

| شرح نظام كشف الاختراق (HIDS) وأفضل البرامج الخاصة به |

- يحتوي على مجموعة واسعة من أدوات الأمان ، بما في ذلك وظائف HIDS.

- يدمج ثلاثة مكونات أساسية ، التقاط حزم كاملة ، NIDS / HIDS ، وأدوات التحليل.

- باستخدام Security Onion ، يمكنك إنشاء ونشر العديد من أجهزة الاستشعار الموزعة في شبكة مؤسستك.

- تقوم المستشعرات برؤية وتخزين أكبر قدر ممكن من المعلومات من أدوات الأمان هذه.

- يدمج Security Onion مع أدوات الأمان مفتوحة المصدر الأخرى لتحقيق هذا المستوى العالي من الحماية.

- أدوات مثل Snort و Suricata و Bro و Wazuh و OSSEC و Sguil و CyberChef و Squert و Kibana و NetworkMiner و Elasticsearch و Logstash والمزيد.

الأدوات التي تتكامل مع Security Orion :

- تنبيهات HIDS مع Wazuh و OSSEC.

- تنبيهات NIDS من Snort و Suricata.

- التقاط حزمة كاملة مع netsniff-ng.

- NIDS مدفوعة بالتحليل مع Bro.

- استضافة البيانات من خلال Beats و Wazuh و syslog والمزيد.

- بيانات الجلسة مع Bro.

- الرؤية في بيانات الحدث مع Sguil.

- تحليل بيانات عميقة مع Kibana.

- تحليل وتصور تنبيهات NIDS / HIDS باستخدام Squert.

البرنامج مجاني ومفتوح المصدر يمكن تحميله من من مشروع GitHub .

خاتمة

لا تمتلك NIDS أفضلية على HIDS.

على الرغم من أن NIDS يمكن أن تنظر إلى حركة المرور الواردة والصادرة واكتشاف الاختراقات على مستوى الشبكة ، إلا أنها لا تمتلك الأمان الذي يمكن أن توفره HIDS في المضيف.

يمكن لـ HIDS اكتشاف الهجمات التي لا تشمل الشبكة ؛ يمكنها مراقبة التغييرات في ملفات النظام الهامة ، وحتى تحليل ما يفعله التطبيق.

هناك الكثير من الحلول الأمنية ، من SIEM و NIDS و HIDS و NIPS وغيرها.

قد تكون محاولة تحديد البرنامج المناسب أمراً مربكًا. ولكن لديهم جميعاً نفس الهدف المتمثل في حماية شبكتك وخوادمك ، لكنهم يفعلون ذلك بشكل مختلف.

قدمنا في المقال "أفضل 10 أدوات وبرامج HIDS " هنا هي أدوات HIDS كاملة ، ولكن هناك بعض تلك التي تندرج في فئة SIEM.

يمكنها القيام بكل شيء تقريباً ، بما في ذلك وظائف HIDS.

ليست هناك تعليقات:

يمكنك إضافة الملاحظات او الإستفسار عن محتوي المشاركة او اضافة معلومة جديدة لم يتم التطرق اليها ، يمنع اضافة اية روابط علي سبيل الدعاية